kimocoder

-

Innlegg

16 -

Ble med

-

Besøkte siden sist

Innholdstype

Profiler

Forum

Hendelser

Blogger

Om forumet

Innlegg skrevet av kimocoder

-

-

Sokoban skrev (På 18.8.2020 den 20.10):

Kan dere nedgradere ruteren på Telenors webgrensesnitt? Er ikke på Telenors akkurat nå med ruteren min

Nei det er ikke mulig, Telenor har sperret for nedgradering via webgrensesnitt. Eneste måten er bakveien med USB serial TTY.

Anbefaler heller ikke OpenWRT oppsett på denne ruteren.

-

Fw etter AAJX.14 har en funksjon som ruller tilbake om vi nedgraderer.

Firmware etter AAJX.14 fungerer godt, bra utført grensesnitt osv.. men det er ikke mulig å bruke den som router mer, for den er visstnok avhengig av å ha kontakt med CPE TELENOR (over internett) for å kan konfigureres.

det gjør den ubrukelig som stand-alone router ?

huff, hva skal man si.. har lekt mye med den routeren der.. downgrade til AAJX.05 så har dere 2 root muligheter btw.

-

Løsepengevirus som angrep..? Hvorfor?

Kan ikke stemme

-

Ikke for å være vanskelig, men ca hvor ofte er det angripere/inntrengere planter kryptovirus når de tilsynelatende har fått tilgang?

Tror ikke jeg ville klassifisert det som angrep, heller noen som har trykket på/vært uforsiktig og åpnet en mail.

Å utløse et kryptovirus istedenfor å gjøre seg selv persistence/samle bedriftsinformasjon er jo hodeløst.

-

-

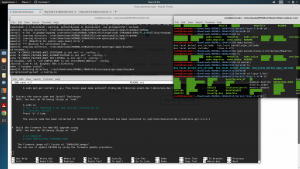

Så eÅ så er det denne da .. de som skjønner hva den gjør, den skjønner hvor ille det står til ..

import sys # Rotate right: 0b1001 --> 0b1100 ror = lambda val, r_bits, max_bits: \ ((val & (2**max_bits-1)) >> r_bits%max_bits) | \ (val << (max_bits-(r_bits%max_bits)) & (2**max_bits-1)) def passcalc(seed): value = int(seed, 0 if seed.startswith("0x") else 16) # http://stackoverflow.com/questions/209513/convert-hex-string-to-int-in-python # a = first 3 bytes of seed value a = value >> 24 b = a + 0x10F0A563 # c = (last byte of seed value) AND 7 c = value & 7 # password = (b ROR c) XOR a return ror(b, c, 32) ^ a if len(sys.argv) > 1: seed = sys.argv[1] print(hex(passcalc(seed))[2:].upper()) elif __name__ == '__main__': tests = [("000CF448B61F", "AE21ED90"), ("000D4548B61F", "5021EC20"), ("00011748B61F", "F421E05B")] for t in tests: password = hex(passcalc(t[0]))[2:].upper() print(t[0], password, password == t[1])SitatSitatMake that bad security go away ?

-

Har full kontroll på den ruteren der.. tror jeg vet det meste om det meste hvordan den fungerer og hvilke script den kjører, så hva trenger du hjelp med?

Fant et notis på den skjulte mappa de bruker når CPE sender/kommuniserer med modemene tidligere her en dag..

Mappen med scriptene ligger på

http://stup.telenor.net/apps forresten, for de som kan være like interessert som meg.

Men å ha en åpen SSH bakdør åpen på WAN på port 22022 syns jeg ikke akkurat skriker sikkerhet. Det gjorde ikke de reverserte firmwarene fra tidligere heller.

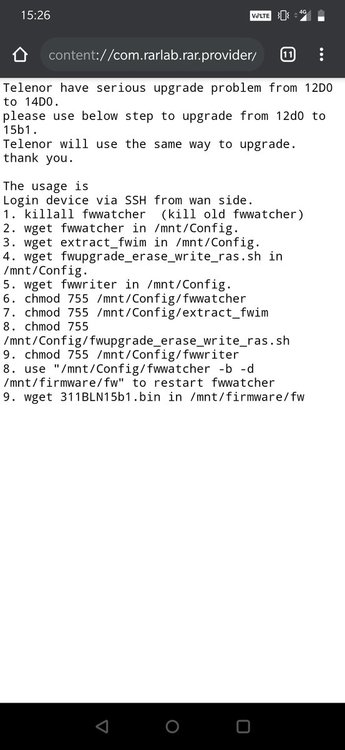

Men jeg fant denne notisen, tydeligvis fra 3-parts selskap i India (eller noe ..)

Så jeg fleska til med USB-TTL'en igjen sånn kjapt, fikk resetta i CFE (Broadcom forøvrig) og lagt inn den nyeste kompilerte.. vet jeg kan gå ned til firmware .05 (D5) for å ha 3 root muligheter å stenge de ute når de tvinger oppdatering etterhvert, men de modemene er under utfasing nå uansett da kobbernettet fases ut.

Uansett, nyeste programvare har ingen endringslogg, men den er mye raskere i CPE enn forgjengerne ihvertfall, kan godt reversere de å kjøre en diff å se for moro skyld men. Den bakdøren til SSH er også fjernet, siden versjon .14.

Du kan oppgradere til seneste firmware ved å trekke ut plugga å gjøre en reset på den for å komme inn i det lokale grensesnittet. Bare ikke koble den til veggen før du har vært der å oppdatert isåfall.

Firmware:

http://stup.telenor.net/firmwares/p8702+/p8702-1.3.60-com.img

Fra filen "usage.txt" her http://stup.telenor.net/apps/p2812/fw_upgrade.zip

-

Nei, men jeg har sett de kommer på løpende bånd for tiden, jeg skal ta å reverse engineere de jeg, se hva de har jobbet på.

jeg fant verktøyet de bruker for å generere passord sist nå, men jeg vet hva som skjer om jeg deler den, dessverre.

skal oppdatere tråden når jeg har anledning til å reversere de å kjøre de i diff.

-

De holder på rulle ut en ny firmware disse dager også ser det ut til, gleder meg til å se nærmere på den

-

-

-

-

Scanner & POC @ https://github.com/robertdavidgraham/rdpscan

Kombineres med masscan og Shodan/Hunter/Censys ?

-

https://github.com/umarfarook882/CVE-2019-0708

Bare å slå seg løs det. Kombinert med Shodan er alt forferdelig enkelt :-)

-

Du har helt rett i at miljøet i Norge er altfor lite, men tror også det er mange, inkludert meg selv som er selvlært, har annen jobb å trives ganske godt med det, så er det kveld å helgekos i Terminalen & GitHub.

Slik hacket han flere tusen private wifi-nett med enkle metoder

i Diskuter artikler (Digi.no)

Skrevet

Christian trykker liker